„Follina“-Schwachstelle vereinfacht Phishing-Angriffe – Microsoft reagiert nun doch

Ende Mai 2022 ist eine neue Schwachstelle unter dem Namen „Follina“ (CVE-2022-30190) bekannt geworden, welche es Angreifern ermöglicht, beim Öffnen eines Word-Dokuments Code aus der Ferne auszuführen. Im Gegensatz zu bisherigen Techniken kommt diese Schwachstelle ohne die Verwendung von Makros aus.

Die Schwachstelle nutzt das offizielle Microsoft-Tool „Microsoft Support Diagnostics Utility“ (msdt.exe), welches zum Sammeln von Diagnoseinformationen zum Einsatz kommt.

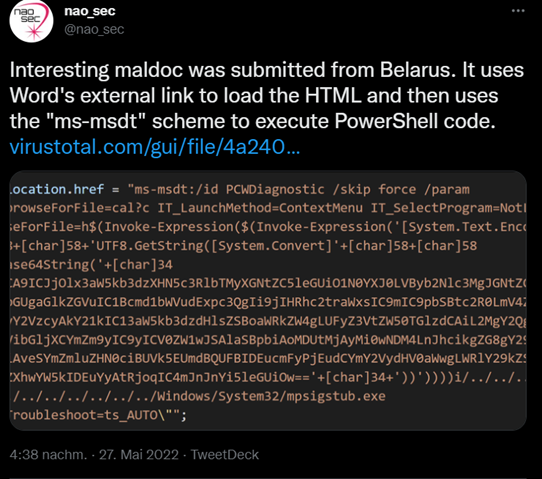

Aufgrund der Nutzung dieses Tools in Microsoft Word ist es möglich, mithilfe eines Verweises eine HTML-Datei von einem externen Webserver abzurufen, welche das MSProtocol-URI-Schema ms-msdt nutzt und darüber beispielsweise PowerShell-Code auf dem angegriffenen System auszuführen.

Die folgende Abbildung zeigt, wie das Cyber Security Research Team Nao_sec erstmals über Twitter auf die Schwachstelle aufmerksam machte und wie ein solcher externer Verweis aussieht. Hierbei handelt es sich um eine Beobachtung „In-the-Wild“. Das bedeutet, die Schwachstelle wurde bereits aktiv ausgenutzt – und wurde also nicht erst im Labor gefunden.

Da hier ein externer Verweis genutzt wird, um auf den Web-Server zuzugreifen, funktioniert dieser Angriff auch, wenn Makros in Word deaktiviert sind, oder das Dokument gar keine Makros unterstützt – wie beispielsweise das Format .docx. In der Vergangenheit war meist die Aktivierung von Makros notwendig, um über Word-Dokumente Schadcode auszuführen.

Was heißt das für Angreifer?

Hat ein Angreifer sein Ziel beispielsweise mit einer Phishing-Mail dazu verleitet, ein bösartiges Dokument herunterzuladen und zu öffnen, so gibt es dem Angreifer die Möglichkeit, Schadsoftware zu installieren, Dateien zu lesen, zu löschen oder insbesondere im Rahmen von Ransomware-Angriffen zu verschlüsseln.

In manchen Fällen reicht es aus, wenn die Datei in der Windows Explorer Vorschau geladen wird. Dies betrifft RTF-Dateien („Rich Text Format“), ein weiteres proprietäres Dokumentenformat von Microsoft. Nachfolgend sieht man das Speichern einer exemplarischen Datei im Format RTF in Microsoft Word.

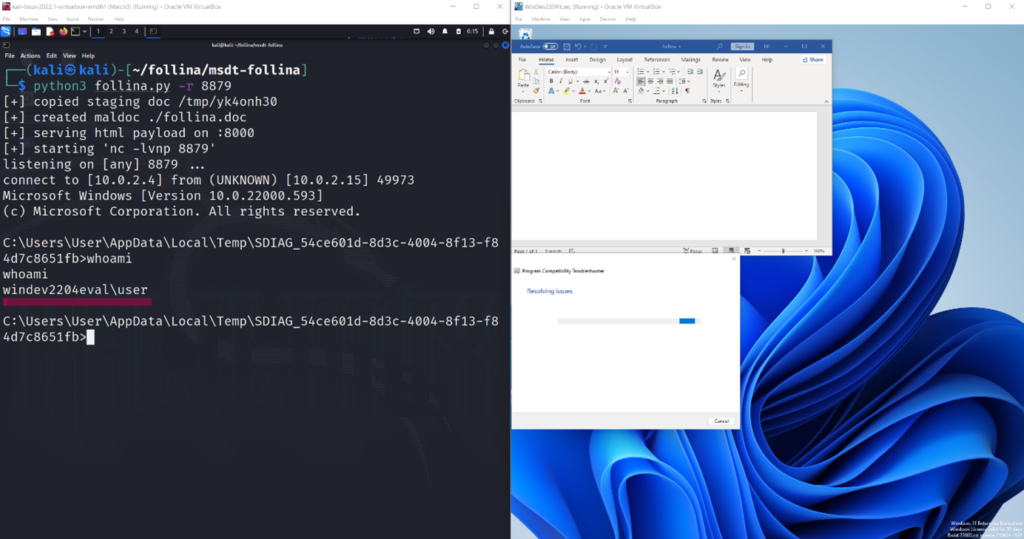

Die folgende Abbildung zeigt, wie es Angreifern gelingt, mithilfe eines präparierten Dokumentes eine sogenannte Reverse-Shell-Verbindung zwischen dem angegriffenen Computer und dem Angreifer-System aufzubauen.

Über die Verbindung kann ein Angreifer nun alles tun, wozu das Opfer auf dem System auch berechtigt ist. Ausgehend von diesem Punkt führt das Identifizieren und Verketten von weiteren Schwachstellen unserer Erfahrung nach in sehr vielen Fällen zur kompletten Kompromittierung des Unternehmens.

Wer ist betroffen?

Die Schwachstelle wurde in Office 2013, 2016, 2019, 2021, Office ProPlus und Office 365 nachgewiesen, funktioniert mit allen RTF-Dateien und kann in allen Windows-Betriebssystemen ausgenutzt werden. Es ist also jeder betroffen, der aktuelle Microsoft-Office-Programme nutzt und noch keine Updates (siehe unten) installiert hat.

Bekannte Angriffe in freier Wildbahn

Dass diese Schwachstelle bereits praktisch ausgenutzt wurde, lässt sich an mehreren Stellen verifizieren.

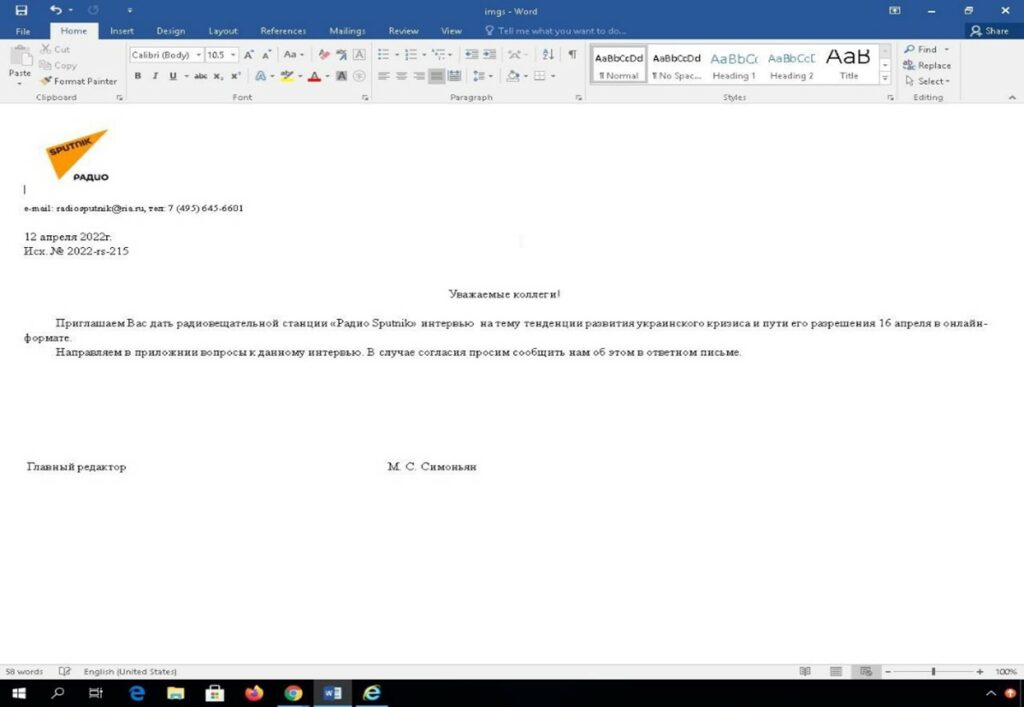

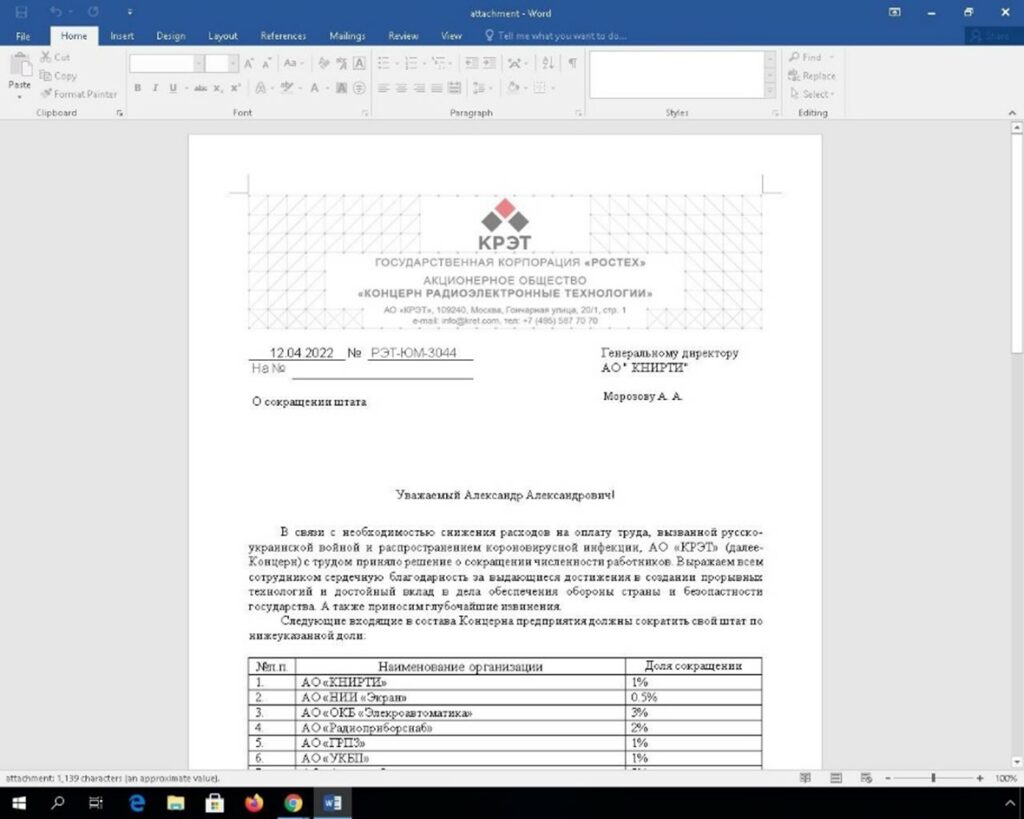

Zwei Tage nach Bekanntwerden der Schwachstelle fand der Forscher Kevin Beaumont heraus, dass bereits im April 2022 ein Dokument mit dem Titel „Einladung zu einem Interview“ auf Virustotal hochgeladen wurde, welches sich der Schwachstelle bedient.

Im gleichen Monat wurden zwei weitere Dokumente auf Virustotal hochgeladen, welche die Follina-Schwachstelle nutzen.

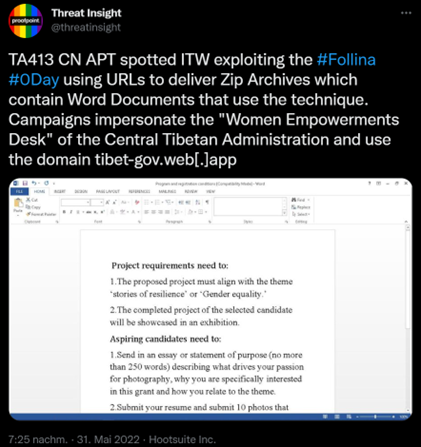

Forscher von Proofpoint konnten außerdem beobachten, wie die mit der chinesischen Regierung in Verbindung gebrachte APT-Gruppe TA413 die Follina-Schwachstelle für Angriffe in der freien Wildbahn ausnutzt.

Wie kann man sich schützen?

Seit 14.06.2022 gibt es von Microsoft ein Update, mit dem die Schwachstelle behoben wird. Detaillierte Infos sind unter Guidance for CVE-2022-30190 Microsoft Support Diagnostic Tool Vulnerability zu finden.

Fazit

Die Ausnutzung der Schwachstelle erfolgt meistens über den Einsatz von E-Mails mit schädlichen Anhängen, bei denen die Opfer mithilfe von Social-Engineering-Techniken dazu verleitet werden, Dokumente zu öffnen. Daher sollte man momentan beim Öffnen von Office-Dokumenten und RTF-Dateien besonders vorsichtig sein, insbesondere, wenn der Absender unbekannt ist. Weiterhin ist es wichtig zu verstehen, dass die Schwachstelle ohne die Aktivierung von Makros ausgenutzt werden kann.

Unternehmen sollten zeitnah das Update von Microsoft installieren und ihre MitarbeiterInnen regelmäßig hinsichtlich Awareness zu Phishing-Angriffen schulen sowie Meldeketten im Fall von Phishing-Angriffen etablieren und auf ihre Wirksamkeit prüfen.

Unterstützung durch it.sec

Würden Ihre MitarbeiterInnen einem Phishing-Angriff standhalten?

Wir führen ungefährliche Phishing-Kampagnen durch, über die Sie eine Einschätzung zum Awareness-Level Ihrer MitarbeiterInnen und Abwehrmechanismen in Ihrem Unternehmen bezüglich solcher Angriffe erhalten. Melden Sie sich gern bei uns!

Telefon: +49 731 20 589-26

E-Mail: pentests@it-sec.de