Penetrationstests & Red Teaming

Fordern Sie uns heraus, Schwachstellen in Ihrer IT aufzudecken!

Unser erfahrenes Team von White-Hat-Hackern versucht mit den Mitteln echter Angreifer, die Sicherheitsmaßnahmen Ihrer IT-Systeme zu überwinden. Dies hilft Ihnen dabei, Schwachstellen im besten Fall vor deren Ausnutzung zu identifizieren sowie Maßnahmen auf Ihre Funktionalität zu überprüfen und diese zu optimieren. Dabei arbeiten wir mit Ihren MitarbeiterInnen zusammen oder versuchen, unbemerkt in Ihre Systeme vorzudringen.

Wir setzen nicht auf das Drücken eines „Start Scan“-Buttons einer Software, sondern alle Penetrationstests werden durch unser eigenes, erfahrenes Personal in Deutschland und Österreich durchgeführt.

Unsere PenetrationstesterInnen sind in der Regel im Rahmen unserer Tätigkeiten z.B. für Bundesinstitutionen oder das Militär einer Sicherheitsüberprüfung nach mindestens Ü1 unterzogen.

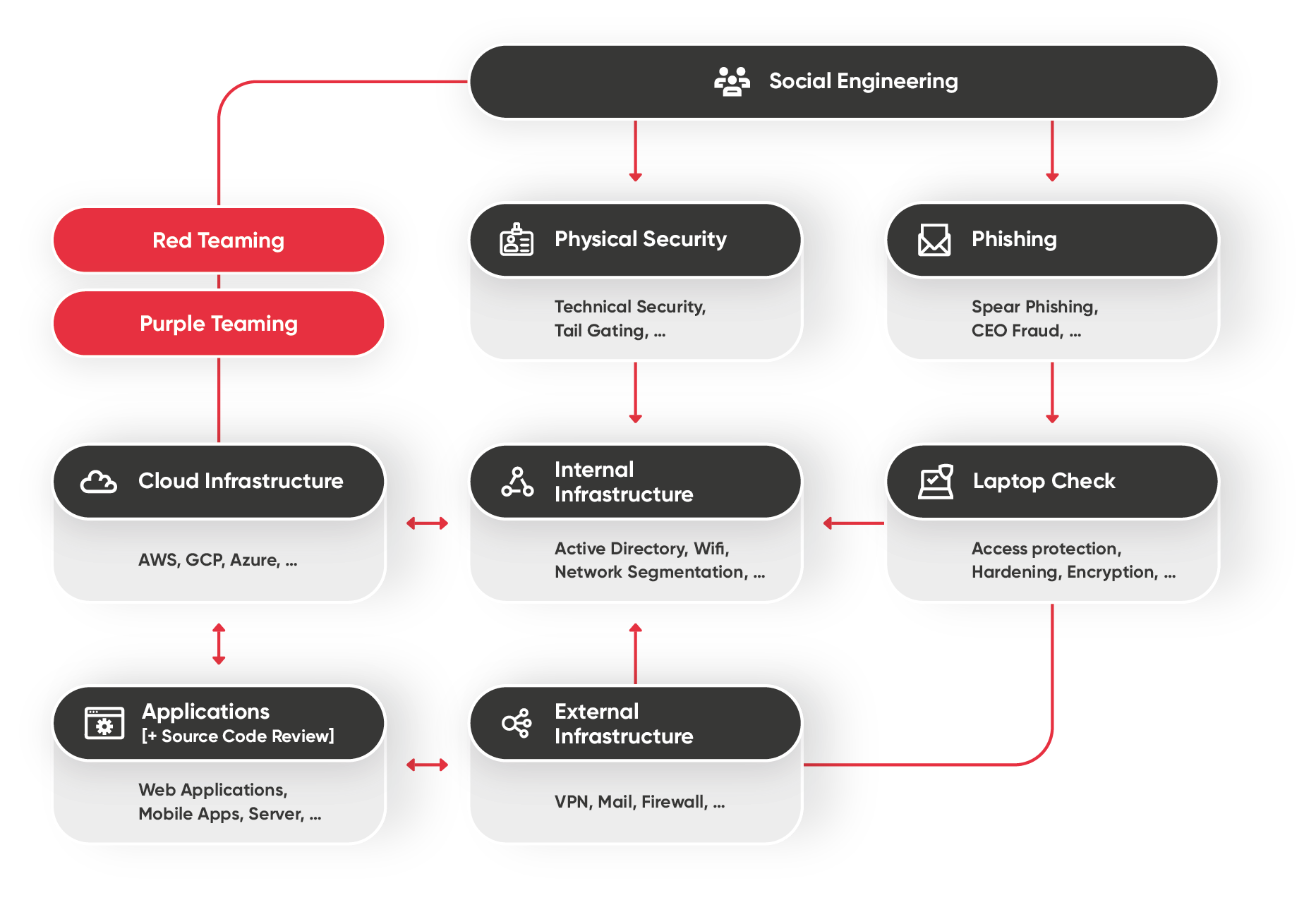

Dienstleistungen

Unser Dienstleistungsspektrum erstreckt sich über diverse Bereiche. Sie brauchen eine Einschätzung, welche Tests für Ihr Unternehmen relevant sind? Auch hier beraten wir Sie gerne.

Application Security

Web-Anwendungen

Ob Webshop, Online-Banking oder Firmen-Webseite – wir untersuchen Ihre Web-Anwendungen unter anderem nach „OWASP Top 10“, um typische Schwachstellen aufzudecken, die Server und Benutzer gefährden können. Ebenso testen wir APIs (REST/SOAP/…).

Mobile-Apps

Ob iOS oder Android – wir untersuchen Ihre Mobile-Apps unter anderem nach „OWASP Mobile Security Testing Guide“, um typische Schwachstellen aufzudecken, die Server und Benutzer gefährden können.

Source-Code-Review

Gerne pentesten wir Ihre Anwendungen auch unter Zuhilfenahme von Source Code oder führen ein Source-Code-Review durch.

Cloud-Umgebungen

Wir untersuchen die Konfiguration Ihrer Cloud-Umgebung hinsichtlich sicherheitsrelevanter Fehlkonfigurationen, die beispielsweise zur Rechteerweiterung in der Cloud-Umgebung oder zur Preisgabe von sensiblen Daten führen könnten.

Infrastructure Security

Externe Infrastruktur

Wir untersuchen Ihre Systeme, die über das Internet erreichbar sind. Damit wird die nach außen sichtbare Angriffsfläche ermittelt und Schwachstellen aufgedeckt, über die beispielsweise Zugriff in das interne Netzwerk möglich sind.

Interne Infrastruktur

Wir untersuchen Ihre interne IT-Landschaft aus der Sicht eines Angreifer mit oder ohne Zugangsdaten. Ziel ist die Identifikation sicherheitsrelevanter Schwachstellen, beispielsweise durch Möglichkeiten, eigene Rechte zu erweitern oder unbefugt auf Daten zuzugreifen. Insbesondere werden Schwächen in der Konfiguration des Active Directories aufgedeckt.

WLAN

Haben Ihre Besucher im Gäste-WLAN vielleicht doch Zugriff auf Ihr Büro-Netzwerk? Wir untersuchen die Sicherheit Ihrer WLAN-Infrastruktur aus der Sicht eines externen Angreifers ohne Zugangsdaten. Ebenso prüfen wir sicherheitsrelevante, konfigurative Aspekte, wie beispielsweise die Authentifizierung, unterstützte Verschlüsselungsverfahren, WPS, die Separierung des Gäste-WLANs vom restlichen Netzwerk und Rogue-Access-Point-Angriffsmöglichkeiten.

Netz-Segmentierung

Aus welchem Netzsegment erreicht man welches? Und soll das so sein?

Wir prüfen die Separierung Ihrer Netzsegmente. Dabei werden eventuell ungewünschte Lücken in der Trennung aufgedeckt, die für Angreifer bei der Fortbewegung im Netzwerk hilfreich sein können. Insbesondere führen wir solche Tests auf Wunsch zusammen mit unserem Partner Adsigo nach dem Payment Card Industry Data Security Standard (PCI DSS) durch.

Laptop-Check

Wir untersuchen einen Laptop, wie er typischerweise Ihren Mitarbeitern zur Verfügung gestellt wird. Dabei werden Schwachstellen identifiziert, die ein Angreifer bei Zugriff auf den Laptop ausnutzen könnte.

Adversary Simulation

Red Teaming

Pentests finden in der Regel „laut“ und angekündigt statt. In Red Teaming-Projekten bewegen wir uns vorsichtig und verdeckt und auf Ihrer Seite wissen nur wenige Eingeweihte Bescheid. Hierdurch entsteht ein reales Angriffsszenario. Dabei kann von einem „Assumed Breach“ ausgegangen werden, bei dem wir von einer Position im Netzwerk, wie beispielsweise nach einem erfolgreichen Phishing-Angriff der Fall, starten. In diesem Rahmen können Sie auch feststellen, welche unserer Aktivitäten bei Ihnen intern im „Blue Team“ bemerkt werden und eventuelle Lücken schließen.

Purple Teaming

In Purple Teaming-Tests arbeiten Red und Blue Team eng zusammen. Es werden Szenarien besprochen und ausgearbeitet, die vom Red Team durchgeführt werden, während das Blue Team im Detail beobachten kann, welche Aktivitäten ihm auffallen. Auf diese Weise können effizient Lücken im Monitoring bzw. der Gefahren-Abwehr entgegengewirkt werden.

Phishing

Wir analysieren das Awareness-Level Ihrer Mitarbeiter hinsichtlich von Phishing-Angriffen. Dazu nutzen wir nach Wunsch auf Sie zugeschnittene Phishing-Kampagnen.

Physische Sicherheit

Die beste Firewall bringt nichts, wenn die Türe zu Ihrem Serverraum offen steht oder Netzwerkdosen im Eingangsbereich erreichbar sind. Wir versuchen, in Ihre Gebäude einzudringen mit dem Ziel, Netzwerkzugriff zu erlangen. Dafür wenden wir nach Absprache technische und Social-Engineering-Methoden an.

Kontakt

Ihr Ansprechpartner:

Telefon: +49 731 20 589-0

E-Mail: info@it-sec.de