Aus dem Tagebuch eines Red Teams – Teil 6

Wie der späte Phisher ein Passwort fing

Jeder kennt sie: Phishing-Mails in verschiedenen Variationen. Dringende Bitten, Überweisungen zu tätigen, Zugangsdaten für den Zugriff auf eine geteilte Datei einzugeben oder Dateien zur Aktualisierung von Software auszuführen – die Inhalte einer Phishing-Mail sind vielfältig und – wenn sie gut gemacht sind – kaum von legitimen Mails zu unterscheiden.

In diesem Artikel erzählen wir aus einem Red-Teaming-Projekt, in dem wir eine aufwändige Phishing-Kampagne vorbereiteten, die Kampagne kurz nach ihrem Start aufflog und wir dennoch zum Erfolg kamen.

Phishing-Mails als Tor ins interne Firmennetz

Für technische Angriffe sind vor allem die letzten beiden der oben genannten Ziele interessant: Durch das Erlangen von Zugangsdaten erhält man in der Regel Zugriff auf ein Firmen-Benutzerkonto eines Mitarbeiters. Dies ist ein geschickter Ausgangspunkt für weitere Angriffe, da man abhängig von den gewonnenen Zugangsdaten nun beispielsweise Mails des Mitarbeiters lesen als auch neue versenden kann oder gar über eine Remote-Lösung Zugriff auf eine Arbeitsstation erhält.

Kann man einen Benutzer zum Ausführen einer präparierten Datei verleiten, so erhält man häufig Zugriff auf dessen Laptop. Da dieser meist an das interne Firmennetz angeschlossen ist, hat man ebenso einen Fuß in der Tür zum internen Netzwerk.

Der Teufel steckt im Detail

Essenziell für einen erfolgreichen Angriff ist die Vorbereitung, denn alles steht und fällt mit der Glaubwürdigkeit der versendeten Mail. Wenn wir Phishing-Kampagnen durchführen, müssen viele Details berücksichtigt werden:

- Wie soll die Empfängerliste aussehen? Bestimmte Abteilungen oder die gesamte Firma?

- Welchen Aufhänger verwendet man in der Mail? Nutzen wir als „Vorlage“ eine Mail, wie sie typischerweise beispielsweise von Microsoft stammt, oder entwerfen wir eine eigene Geschichte, die gezielt auf den Kunden abgestimmt ist?

- Wie reden wir die Mitarbeitenden an? Mit oder ohne Namen, duzen oder siezen? „Liebe alle“ oder einfach nur „Sehr geehrter Herr Mustermann“?

- Von welcher Domäne aus versenden wir die Mails? Oft eignen sich „Tippfehler-Domänen“, wie im Fall von „example.com“ beispielsweise „exampIe.com“ (mit großem „i“).

- Welcher Zeitpunkt ist für das Versenden der Mails geschickt? Dienstagmorgen, Freitagnachmittag oder gar Samstagnacht?

Das Erstellen einer Phishing-Kampagne ist ein kreativer Prozess und bis zur finalen Version vergehen schnell ein paar Tage. Und am Ende hängt alles von einem ab: Dem Verhalten der Empfänger beim Lesen der Mail.

Beißen die Empfänger an?

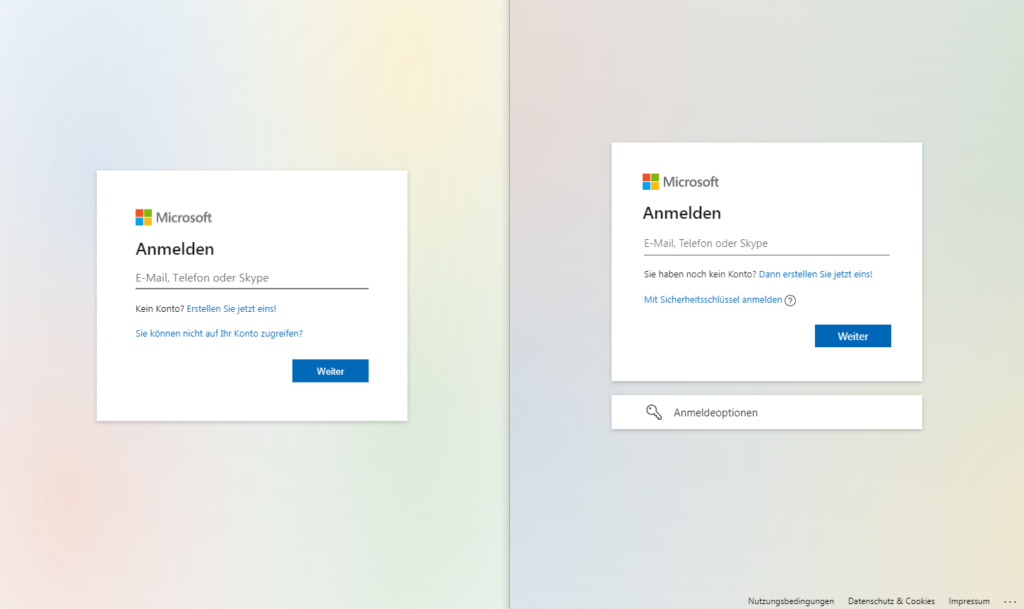

In unserem Red-Teaming-Projekt enthielt die Phishing-Mail einen Link zu einem Login, der dem von Microsoft nachempfunden war.

Nachdem die Mail dann an die Empfängerliste versendet wurde, hieß es Daumen drücken und abwarten. In einem Dashboard können wir den Fortschritt einer Kampagne immer live mitverfolgen: Wir sehen, wie viele Empfänger den Link aus einer Mail anklicken, Zugangsdaten eingeben und – in Red-Teaming-Projekten essenziell – wie Zugangsdaten lauten.

Doch in diesem Projekt schien das Glück nicht auf unserer Seite zu sein: Noch bevor auch nur ein Empfänger Zugangsdaten eingab, flog die Kampagne bereits auf. Ein aufmerksamer Empfänger meldete die Phishing-Mail der internen IT-Abteilung. Der firmeninterne Prozess sah nun das Versenden einer weiteren Mail mit einer Warnung vor, welche kurze Zeit darauf in den Posteingängen aller Mitarbeitenden landete. Unsere Kampagne war aufgeflogen – war’s das gewesen?

First In – First Out

Innerlich hatten wir die Phishing-Kampagne schon abgehakt und beschäftigten uns mit alternativen Angriffswegen, als unser Dashboard nachmittags plötzlich einen Erfolg meldete: Tatsächlich hatte ein Empfänger Zugangsdaten eingegeben! Wir waren wieder im Rennen!

Mit den frisch eingefangenen Zugangsdaten konnten wir uns an einer Citrix-Anwendung anmelden, welche die Mitarbeitenden zum Arbeiten über das Internet nutzten. Damit erlangten wir Zugriff auf das interne Kunden-Netzwerk, konnten uns dort unerkannt weiter fortbewegen und das Red-Teaming-Projekt zu einem erfolgreichen Abschluss führen.

Doch wie war das passiert? Schließlich wurde doch eine Warnung versendet! Ein Mitarbeiter aus den USA hatte seine Mails wohl morgens chronologisch abgearbeitet. Und da die Phishing-Mail vor der Warnungs-Mail eingegangen war, wurde sie gemäß dem Vorgehen „First In – First Out“ (was zuerst da ist, wird zuerst bearbeitet) vor der zugehörigen Warnung abgearbeitet.

Effektivität von Meldeprozessen zu Phishing-Mails

Als ein Resultat aus diesem Red-Teaming-Projekt wurde die beschriebene Lücke im Meldeprozess zu Phishing-Mails aufgedeckt. Phishing-Mails müssen auf technischer Ebene aus Postfächern entfernt und der Zugriff auf die Phishing-Domäne geblockt werden, um die Preisgabe von Zugangsdaten nach dem Erkennen von Phishing-Mails zu unterbinden. Zudem sollten Mitarbeitende regelmäßig geschult werden, Phishing-Mails zu erkennen.

Wie würde Ihr Unternehmen auf einen ausgeklügelten Phishing-Angriff reagieren? Würden Sie ihn erkennen und abwehren können?

Wir führen dedizierte Phishing-Kampagnen als auch Red-Teaming-Projekte durch, in denen wir einerseits die Awareness Ihrer Mitarbeiter und andererseits die Effektivität von Meldeketten in Ihrem Unternehmen überprüfen. Melden Sie sich gern bei uns!

Telefon: +49 731 20 589-26

E-Mail: pentests@it-sec.de

Nina Wagner

IT-Security Consultant / Penetration Testing