Aus dem Tagebuch eines Red Teams – Teil 4

Erfolgreich dank Passwort in Datei auf Desktop

Passwörter auf Notizzetteln am Bildschirm oder unverschlüsselt in Dateien auf dem Computer – dank der Erfindung von sogenannten Passwort-Manager-Programmen ist diese unsichere Art der Passwort-„Verwaltung“ eigentlich überholt. Doch man sollte sich, wie unsere nachfolgend beschriebene Erfahrung zeigt, auch konsequent daran halten, den Passwort-Manager zu verwenden.

Das Ziel: Ein gut behüteter Datenbankserver

Ein Ziel in dem Red-Teaming-Projekt, aus dem wir erzählen, war die Kompromittierung eines wichtigen Datenbankservers, auf dem streng vertrauliche Unternehmensinformationen gespeichert waren. Zugriff auf diese Informationen durch Unbefugte oder das (unbemerkte) Ändern von Daten hätte die Existenz des Unternehmens bedroht. Da die Wichtigkeit des Datenbankservers dem Unternehmen bekannt war, war dieser entsprechend gut abgeschirmt und abgesichert. Aber ein Red-Teaming-Projekt ohne Herausforderungen wäre ja langweilig – also „Challenge accepted“!

In diesem Projekt starteten wir aus der Sicht eines Angreifers, der bereits Zugriff auf das interne Firmennetz erlangt hat, denn das kann schneller gehen, als man denkt: Oft genügt eine Netzwerkdose im Empfangsbereich der Firma oder die Preisgabe von Zugangsdaten in einem Phishing-Angriff. Passende Beispiele sind in den vorangegangenen Beiträgen „Schiebetüre öffne dich – nachts im Gebäude“ und „Die beste Firewall hilft nichts, wenn Türen offenstehen“ beschrieben.

Durch übliche Angriffsmöglichkeiten im Active Directory erhielten wir Zugriff auf das Konto eines Domain Admins. Active Directory wird in fast allen Firmennetzwerken zur Verwaltung von Benutzern und Computern verwendet. Der Zugriff auf ein Domain-Admin-Konto ermöglicht die gesamte Verwaltung und somit auch Übernahme des Netzwerks, in der Regel aller Benutzer, Computer und Server – damit ist man also „Chef“ im Netzwerk.

Der Datenbankserver wehrt sich

Somit waren wir mit dem erlangten Zugriff auf das Domain-Admin-Konto also auf dem richtigen Weg – doch der Datenbankserver wehrte sich, denn mit dem Domain-Admin-Konto konnten wir uns dort nicht anmelden. Welche Benutzer wohl mit der Verwaltung der Datenbank betraut waren? Wir sahen uns virtuell auf der Arbeitsstation eines Administrators um und fanden eine Passwort-Manager-Datei. Würden wir das Passwort zu dieser Datei knacken, so hätten wir Zugriff auf alle darin gespeicherten Passwörter und hätten sicherlich unser Ziel erreicht!

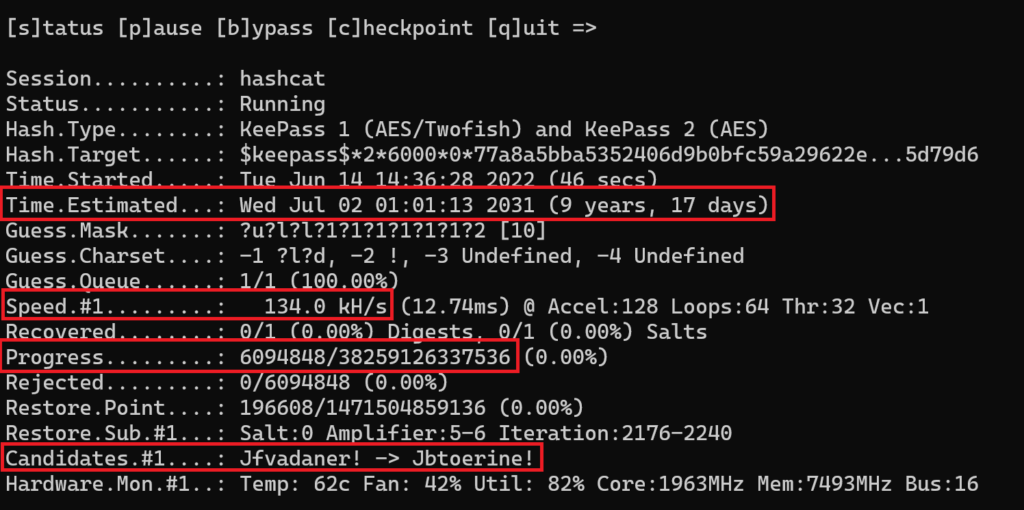

Doch die Datei hielt allen Brute-Force-Angriffsversuchen auf das Masterpasswort, mit dem die Datei geschützt war, stand. Ein herber Schlag. Wurde hier tatsächlich ein starkes Passwort gewählt? Und nun?

Plan B

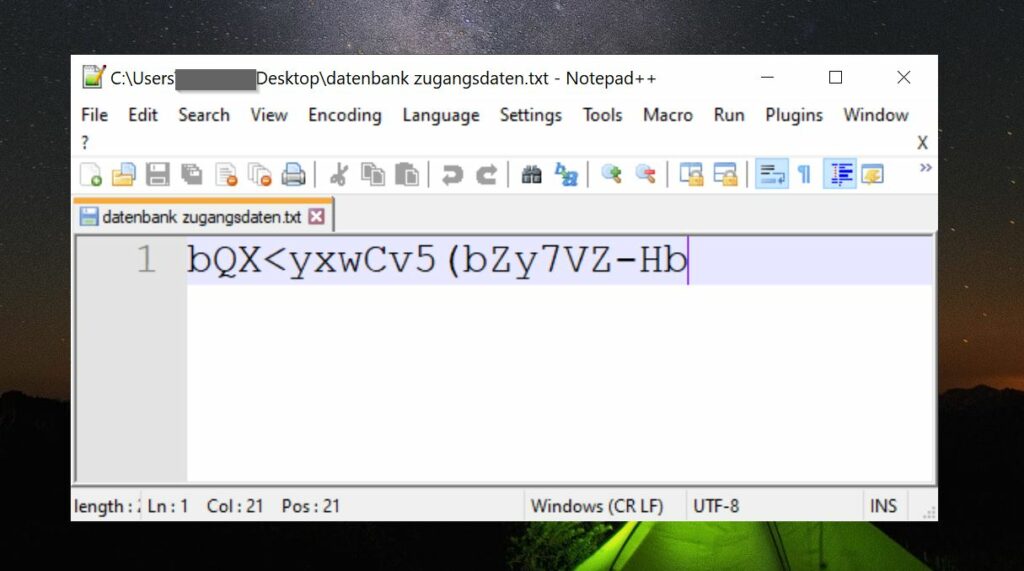

Glücklicherweise haben wir noch einige alternative Wege in petto. Einer der genannten Vorteile als Domain Admin ist, auch alle Benutzer auf Windows-Maschinen überwachen zu können. Um zu beobachten, wie der Administrator arbeitet, machten wir schließlich Screenshots von seinem Desktop – und trauten unseren Augen kaum: Eine Datei mit dem Name „datenbank zugangsdaten.txt“ war auf dem Desktop abgelegt! Warum also versuchen, die Passwort-Manager-Datei zu knacken, wenn die Lösung unverschlüsselt auf dem Computer – vor unserer Nase – liegt? Wir kopierten die Datei auf unseren Pentest-Laptop und versuchten die Anmeldung an der Datenbank mit diesem Passwort – diesmal erfolgreich!

Lesson Learned

Passwort-Manager sind gut und wichtig. Doch auch das stärkste Passwort für den Passwort-Manager hilft nichts, wenn nebenan – auch „nur mal kurz“ – Dateien liegen, die Passwörter im Klartext enthalten.

Würde Ihr Unternehmen einem solchen Angriff standhalten oder ihn überhaupt erkennen? Wir führen Red-Teaming-Projekte durch, in denen wir dies gemeinsam herausfinden. Melden Sie sich gern bei uns!

Telefon: +49 731 20 589-26

E-Mail: pentests@it-sec.de

Nina Wagner

IT-Security Consultant / Penetration Testing