it.sec Research Team findet unbekannte Schwachstelle in Netgen Tags Bundle

Im Zuge eines Kundenprojekts konnte das Research Team der it.sec GmbH eine bisher unbekannte Schwachstelle im Netgen Tags Bundle identifizieren und ausnutzen. Bei der Schwachstelle handelte es sich um ein persistentes Cross-Site-Scripting.

Was ist das Netgen Tags Bundle

Beim Tags Bundle, von der Firma Netgen handelt es sich um eine Erweiterung für das Content Management System (CMS) eZ Platform Enterprise. Dieses Bundle dient für die Verwaltung von Taxonomien und die einfache Zuordnung von Inhalten. Es bietet mehr Funktionen für die Verschlagwortung von Inhalten, als jene die CMS standardmäßig mitgeliefert werden.

Persistente Cross-Site-Scripting Schwachstelle

Bei der Erstellung von neuen Tags, führte die Anwendung keine ausreichende Prüfung der vom Benutzer an die Anwendung übergebenen Eingaben durch. Durch die Eingabe von Zeichen, die in der HTML-Syntax eine besondere Bedeutung besitzen (beispielsweise „<“ und „>“), konnte ein Angreifer zusätzlichen HTML-/Skriptcode in den Datensatz einfügen. Der so injizierte HTML-Code wurde dann in die Webseite übernommen und vom Browser ausgeführt, sobald der Datensatz, beispielsweise von einem anderen Benutzer, geöffnet wurde. Diese Schwachstelle ist unter dem Begriff Persistentes Cross-Site-Scripting (Kurzform XSS) bekannt.

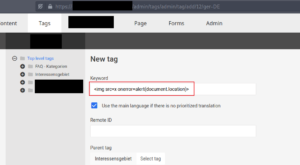

In der folgenden Abbildung ist zu sehen, wie ein neues Tag in der Gruppe Interessensgebiet erstellt wurde. Dabei konnte als Keyword der Javascript-Code <img src=x(document.location)> angegeben werden.

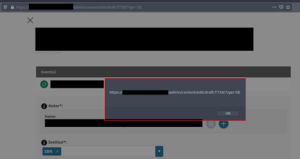

Wurde nun die Übersicht der verfügbaren Tags geöffnet, so wurde der zuvor eingeschleuste Code erfolgreich ausgeführt:

Beim Erstellen oder Bearbeiten einer Story konnten diese Tags anschließend verwendet werden, wodurch der zuvor eingefügte Payload ebenfalls ausgeführt wurde:

Fazit

Über Cross-Site-Scripting-Schwachstellen können Angreifer einen eigenen Javascript-Code in die Seite einbinden. Dies kann für unterschiedliche Angriffe genutzt werden. Da ein Angreifer hierüber den gesamten Inhalt der angezeigten Seite beliebig manipulieren kann, wäre beispielsweise ein gefälschtes Login-Formular denkbar, welches die eingegebenen Zugangsdaten an ein vom Angreifer kontrolliertes System sendet. Prinzipiell kann ein Angreifer sämtliche Aktionen durchführen, die ein Benutzer tätigen kann. Beispielsweise wäre das Ändern von Artikeln im CMS möglich. Zudem kann der Angreifer hierüber versuchen, Schwachstellen innerhalb des Browsers auszunutzen, um hierdurch eigenen Code auf dem Client auszuführen.

Aktueller Stand und weitere Informationen

Die Schwachstelle CVE-2021-45895 wurde bereits behoben und Security Patches stehen auf Github bereit:

- https://github.com/netgen/TagsBundle/releases/tag/3.4.11

- https://github.com/netgen/TagsBundle/releases/tag/4.0.15

Wir raten allen Betreibern des CMS eZ Platform Enterprise, die die Erweiterung Netgen Tags Bundle im Einsatz haben, die gepatchte Version zu installieren. Abhängig von der eingesetzten eZ Platform Enterprise Version, muss entweder die Version 3.4.11 oder 4.0.15 installiert werden. Weitere Details können den zuvor angeführten Links entnommen werden.

Ihr it.sec Research Team